等保实践

等保 2.0 安全计算环境

一、身份鉴别

测评对象:管理平台

1. 检查管理平台是否配置了身份鉴别机制,如用户名密码、数字证书、双因素认证等;

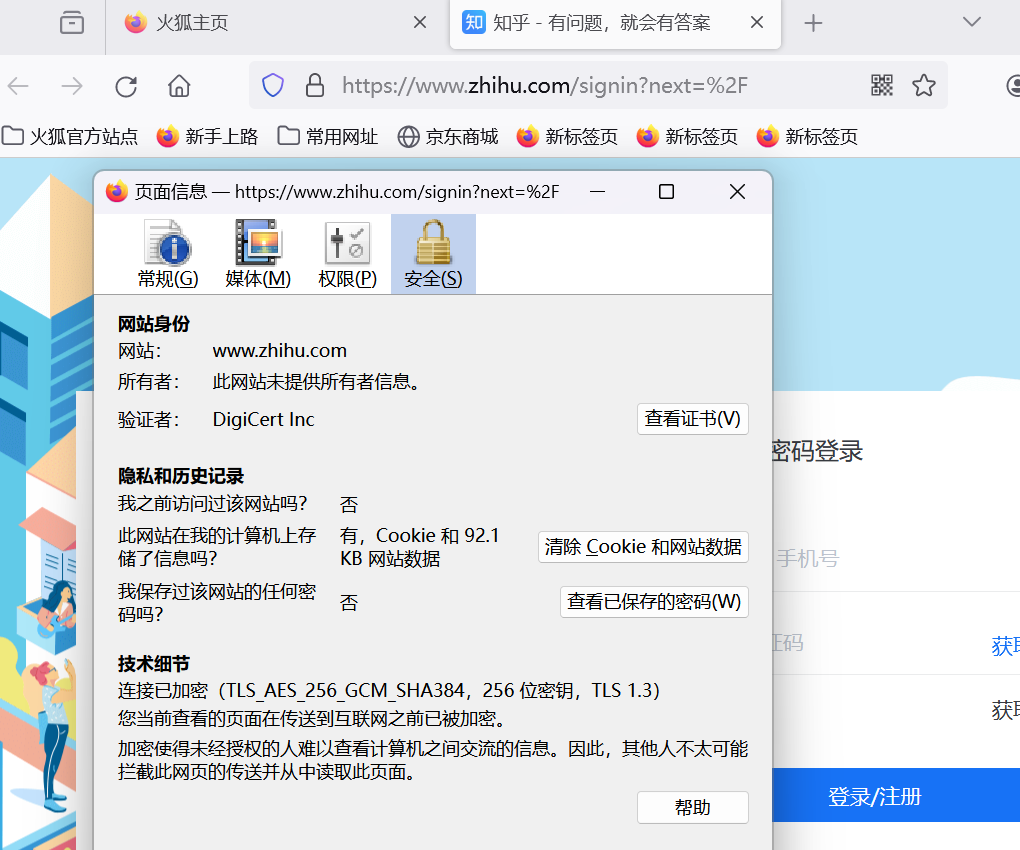

2. 检查管理平台是否使用安全协议连接,如HTTPS、SSH等;

确定安全协议连接应使用符合国家标准或行业规范的加密算法和密钥长度

3. 模拟非法用户或使用非安全协议访问管理平台,观察是否能够成功访问或获取敏感信息。

尝试输入http,会自动跳转成https

测评对象:容器镜像仓库

1. 检查管理平台是否配置了身份鉴别机制,如用户名密码、数字证书、双因素认证等;

2. 检查管理平台是否使用安全协议连接,如HTTPS、SSH等

具体还可以去安装harbor的主机上看配置文件,确定其是否开放了http或https,配置文件名称一般为:harbor.yml

3. 模拟非法用户或使用非安全协议访问管理平台,观察是否能够成功访问或获取敏感信息。

测评对象:容器实例

1. 检查容器实例是否配置了身份鉴别机制,如用 RBAC 认证;

RBAC 认证

用户身份识别:系统首先验证用户的身份,这通常需要用户名和密码。在更高级的系统中,还可能包括多因素认证,如生物识别或令牌认证。

角色分配:一旦用户身份得到验证,系统将检查用户是否被分配了特定角色。这些角色是根据用户的职责和工作需求来定义的。

权限检查:接下来,系统会检查用户所分配角色的权限。如果某个角色被赋予了访问特定资源的权限,那么用户就具备了访问这些资源的权限。

访问决策:在用户尝试访问受保护的资源时,系统会根据上述信息做出访问决策。如果用户的角色没有足够的权限访问该资源,系统将拒绝访问请求。

2. 检查容器实例是否使用安全协议连接,如HTTPS、SSH等;

3. 模拟非法用户或使用非安全协议访问容器实例,观察是否能够成功访问或控制容器实例。

通过容器管理平台来管理实例的话,查看平台是否能使用非安全协议

二、 访问控制

测评对象:管理平台

1. 检查管理平台是否支持基于角色或更细粒度的访问控制,如是否有角色管理、权限管理、用户管理等能力;

2. 检查管理平台是否支持设定不同用户对各类资源的细粒度权限控制,如是否可以对不同资源设置不同的访问或操作权限;

3. 模拟不同角色或属性的用户访问管理平台,观察是否能够按照预设的权限进行访问或操作。

测评对象为:容器镜像仓库

1. 检查容器镜像仓库是否支持设定细粒度的访问控制,如是否可以对不同项目或分类设置不同的访问或操作权限;点击任意个一个项目,可设置相应的访问与操作权限,可查看该仓库是否公开

2. 检查容器镜像仓库是否支持项目级别权限控制,如是否可以按照项目或分类进行容器镜像管理;

新增项目的同时即可选择相应项目的访问级别

3. 模拟不同角色或属性的用户访问容器镜像仓库,观察是否能够按照预设的权限进行访问或操作

测评对象为:容器实例

1. 检查容器集群是否支持设定多用户场景下的网络访问控制,如是否可以对不同用户或项目组的容器实例设置不同的网络访问策略

2. 检查容器集群是否支持对容器实例之间、容器与宿主机之间、容器与其他主机之间的网络访问控制,如是否可以按照IP地址、端口号、协议类型等条件添加网络策略

3. 模拟不同用户或项目组的容器实例之间、容器与宿主机之间、容器与其他主机之间进行网络通信,观察是否能够按照预设的权限进行访问或操作。

应确保集群用户和应用程序对资源的访问控制权限随容器实例迁移。

–检查是否使用专业工具确保集群用户和应用程序对资源的访问控制权限随容器实例迁移,如是否有权限管理功能模块;

–检查是否能够在容器实例迁移前后查看和比较其访问控制权限,如是否有权限展示和比较功能;

–模拟不同用户或项目组的容器实例进行迁移,观察是否能够保持其原有的访问控制权限。

应使用安全容器运行时技术实现内核级别的强隔离。

测评对象为:计算节点、容器实例

–检查是否使用安全容器运行时技术实现内核级别的强隔离,如是否有安全容器运行时软件和配置;

–检查是否为每个容器实例提供了一个独立的内核空间或沙箱,如是否可以查看容器实例的独立内核或沙箱信息;

–模拟攻击者从一个容器实例向其他容器实例或宿主机发起攻击,观察是否能够成功攻击或控制。